2024年8月21日〜27日、「TwoGate DevCamp 2024 Summer」を開催しました!

去年に引き続き、前半3日間をオンライン、後半2日間をオフラインで行うハイブリッド形式です。

学生たちが熱意を持って挑んだこのイベントの様子を、詳しくレポートしていきます。

目次

- 目次

- 「TwoGate DevCamp 2024 Summer」について

- 前半戦:オンライン期間

- 後半戦:オフライン期間

- 株式会社TwoGateには高専出身のエンジニアが勢揃い

- 最後に

- フォトギャラリー

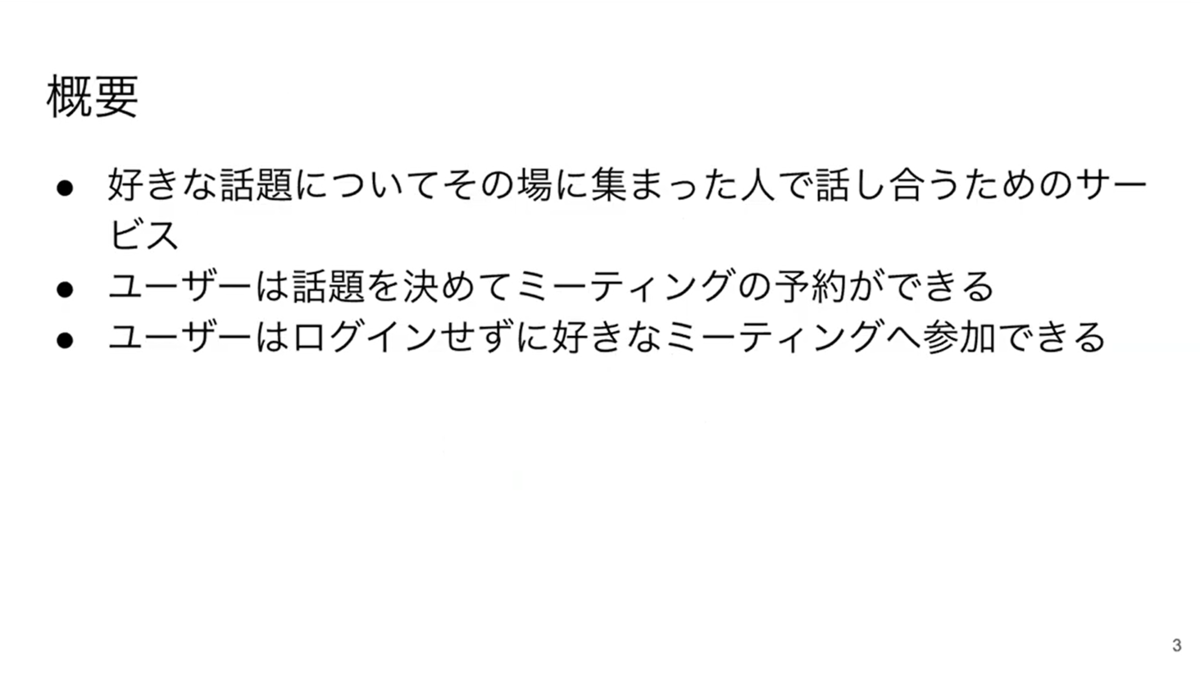

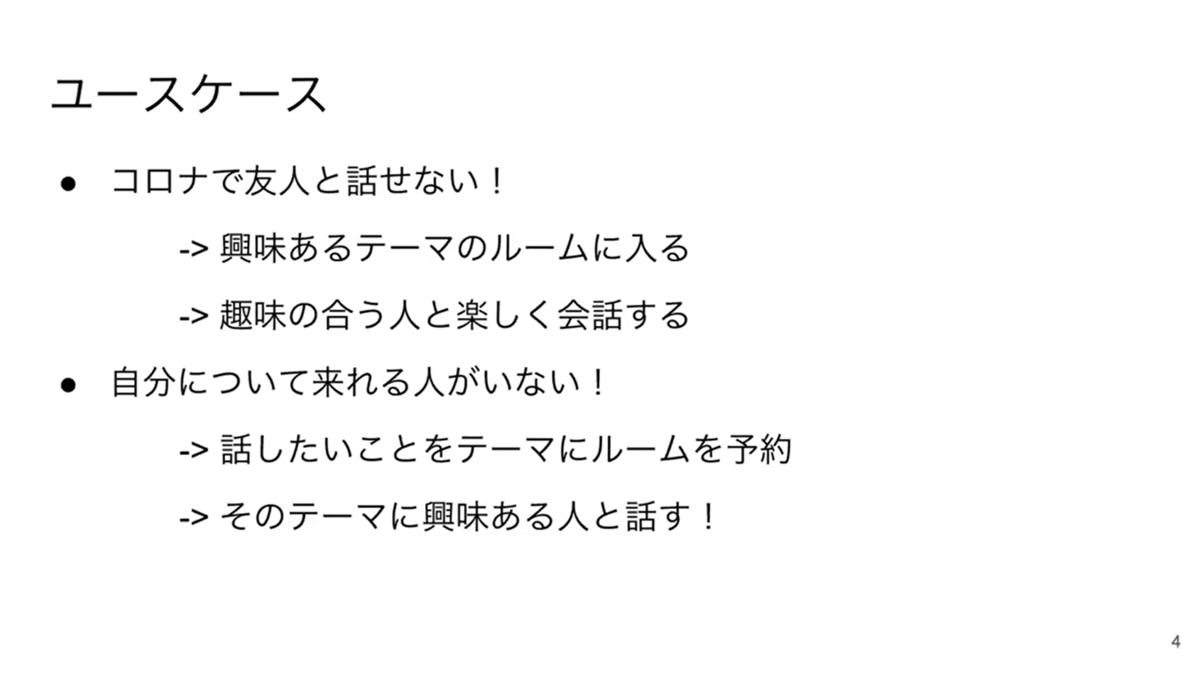

「TwoGate DevCamp 2024 Summer」について

株式会社TwoGateが開催する、現役高専生・高専卒学生限定のハッカソン型短期インターンです。 現役のエンジニアからのアドバイスをもらいながら短期集中で取り組みます。

今回のテーマは「趣味 × LINE Bot/LINEミニアプリ」です。スポーツ・旅行・グルメ・アウトドア・プログラミングなど、趣味にまつわる「あったらいいな」を開発します。

今年は、過去最多となる21名の参加者が全国各地から集まりました。1人または2人でチームを編成し、全12チームでの開催です。

【参加高専一覧】

- 石川工業高等専門学校

- 沖縄工業高等専門学

- 香川高等専門学校

- 神山まるごと高専

- 北九州工業高等専門学校

- 神戸市立工業高等専門学校

- 鈴鹿工業高等専門学校

前半戦:オンライン期間

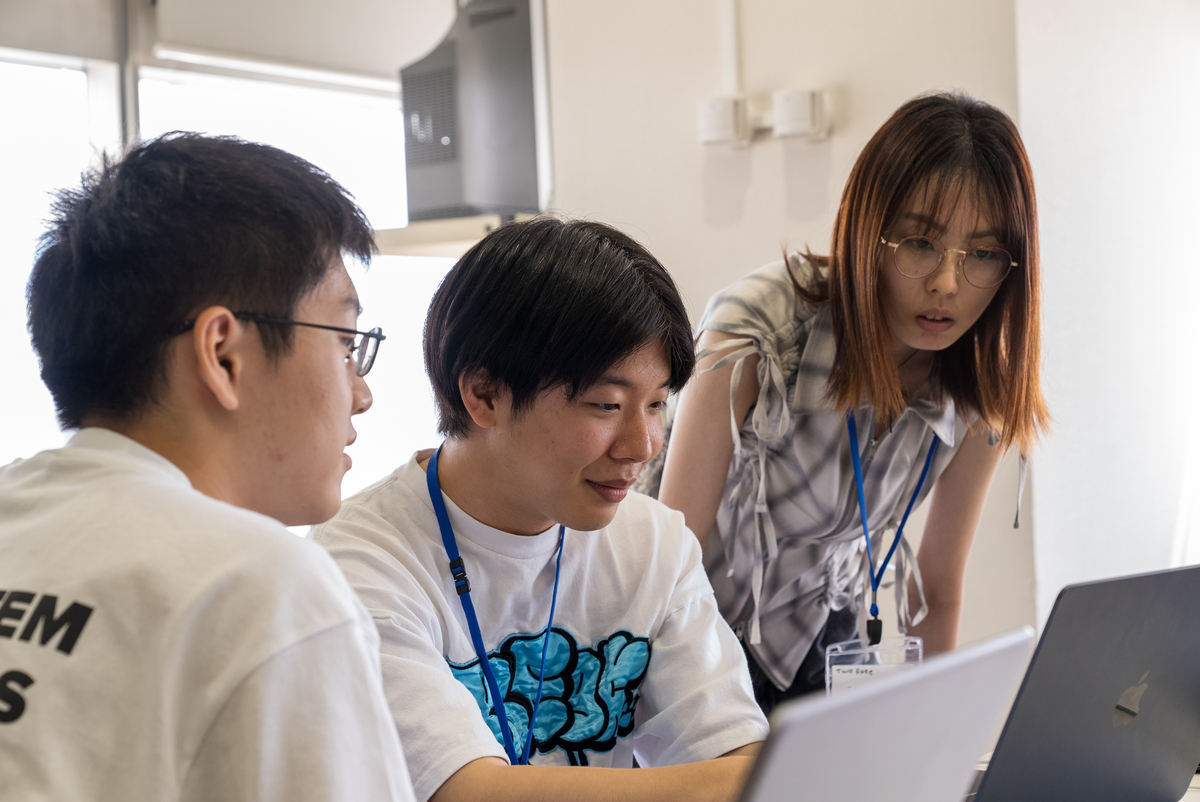

前半3日間のオンライン期間では、集中して開発に取り組みます。

毎日進捗会議を行ったり1日の終わりに雑談会の時間を設けたりと、家にいながらもコミュニケーションが取れる工夫をしています。

また、Discordに常時メンターが待機しているため、質問や相談を気軽に行えます。

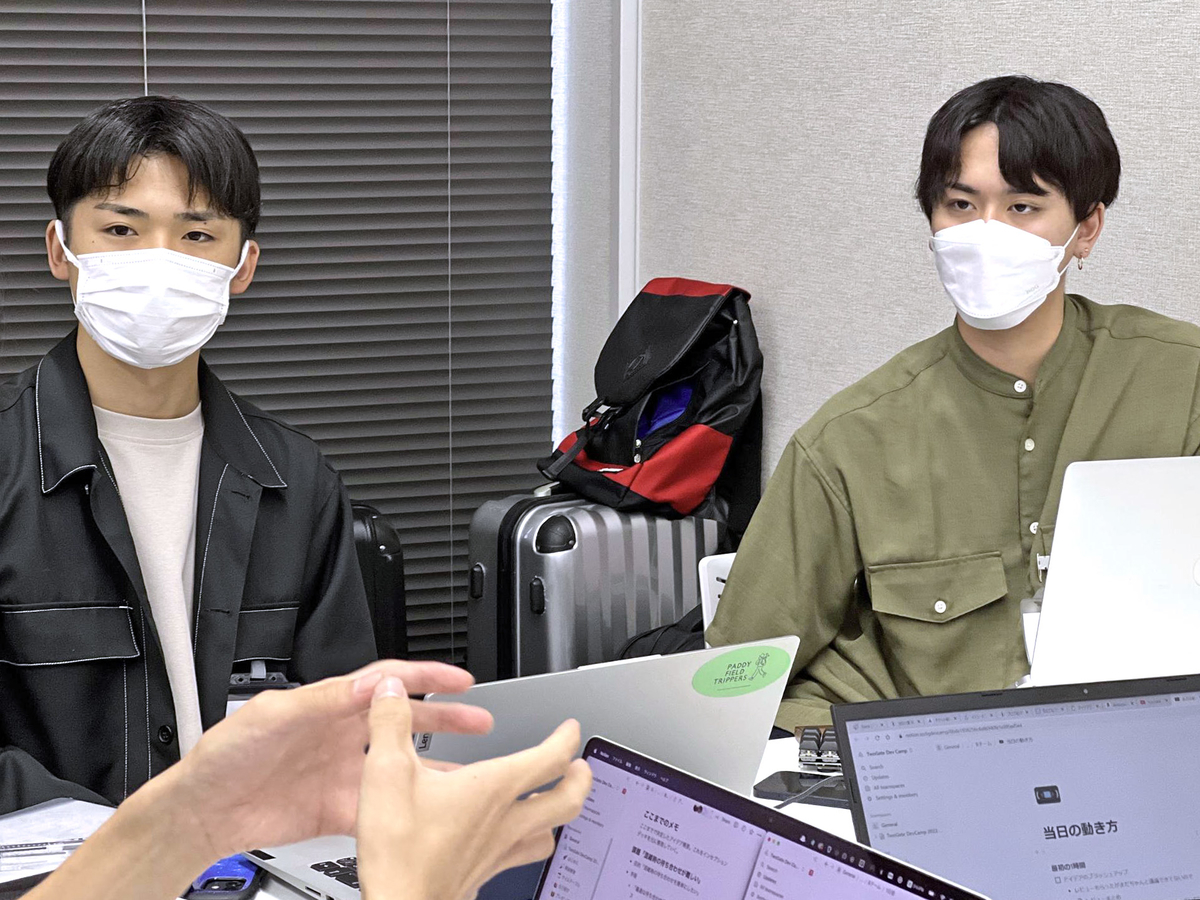

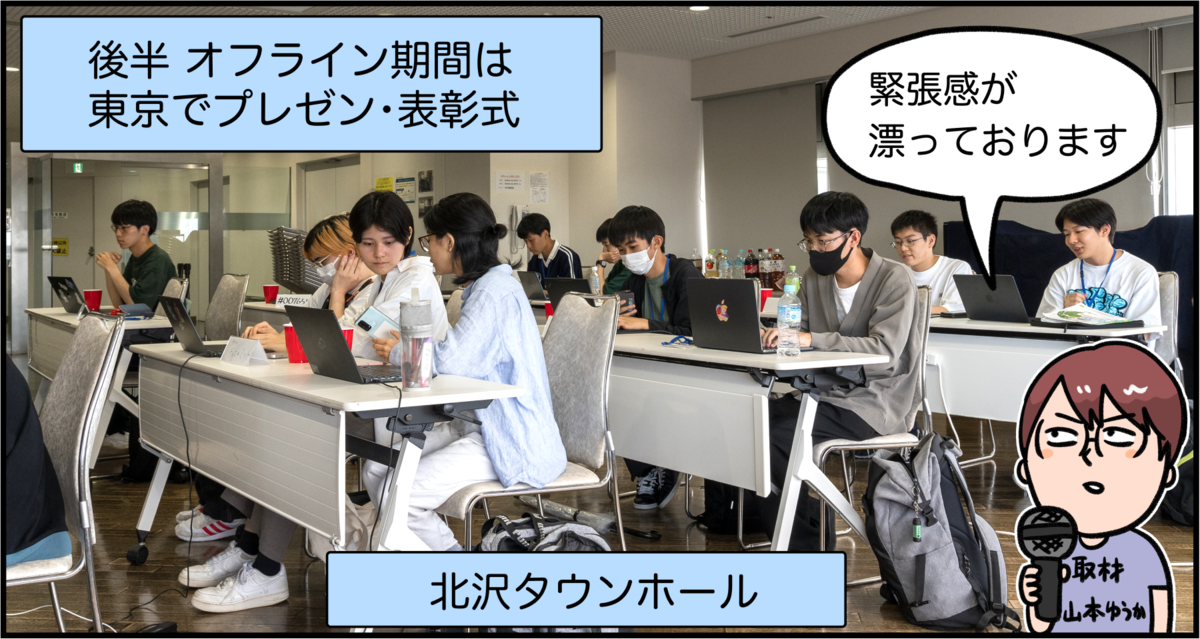

後半戦:オフライン期間

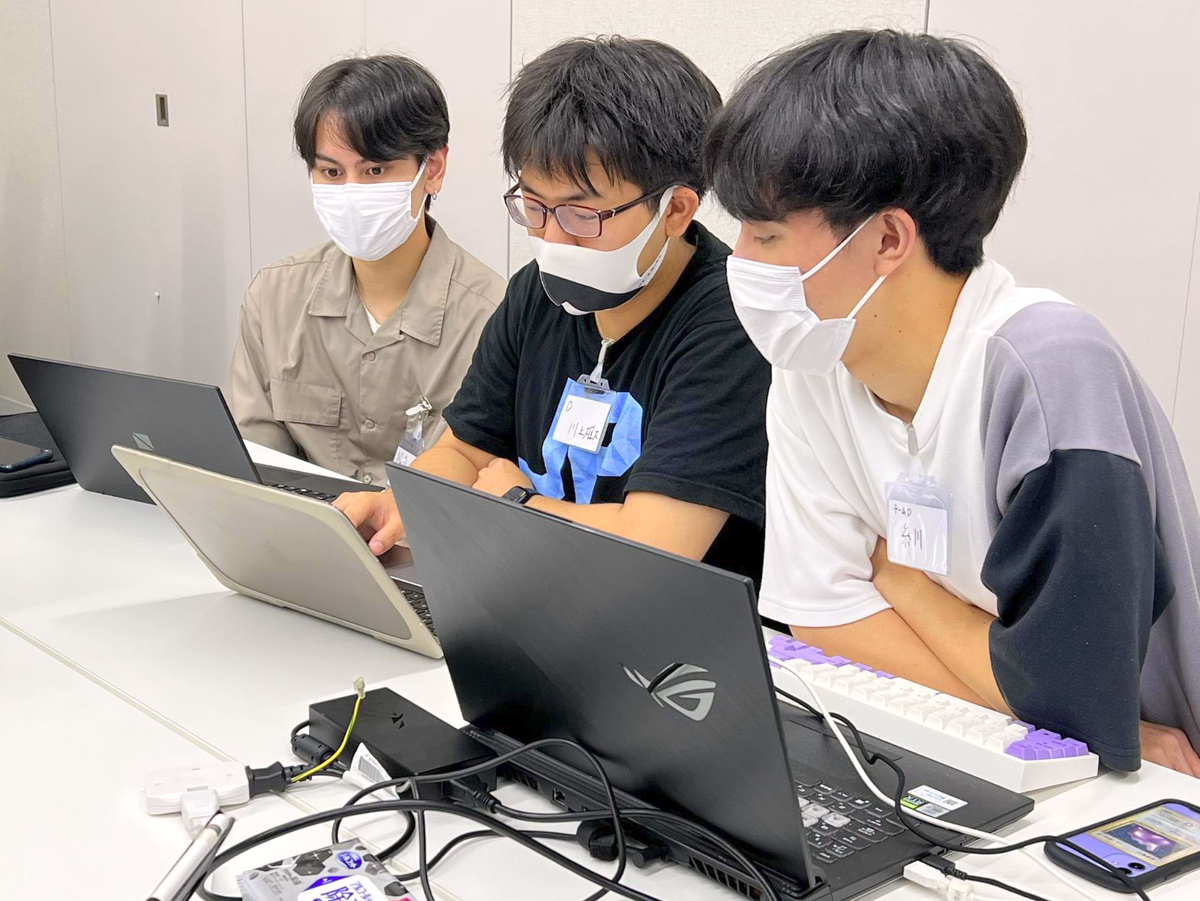

後半2日間のオフライン期間は、東京の下北沢での開催です。

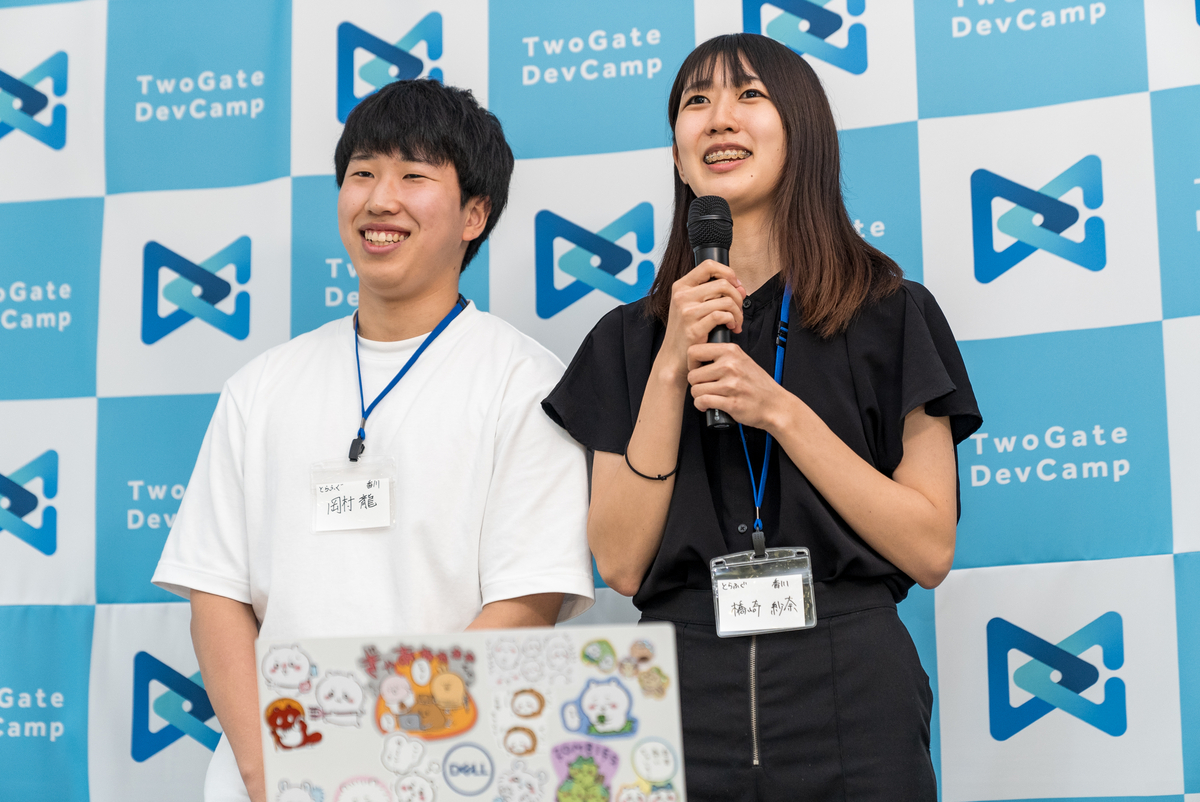

チームメンバーや参加者と実際に顔を合わせながら、発表の最終調整を行います。

最終調整

緊張の審査発表会

今年は台風の影響でスケジュール変更を行い、1日目にプレゼン・投票・表彰式を行いました。 発表10分 + 質疑応答4分の発表で、スライドとデモを用いながら作品の魅了を伝えます。

準備が整ったら、ついにプレゼン発表スタートです…!

いざ投票!

審査発表会が終わった後は、投票&審査時間です。 ここで、今年用意した賞について紹介します。 今年は、以下の4つの賞を用意しました。

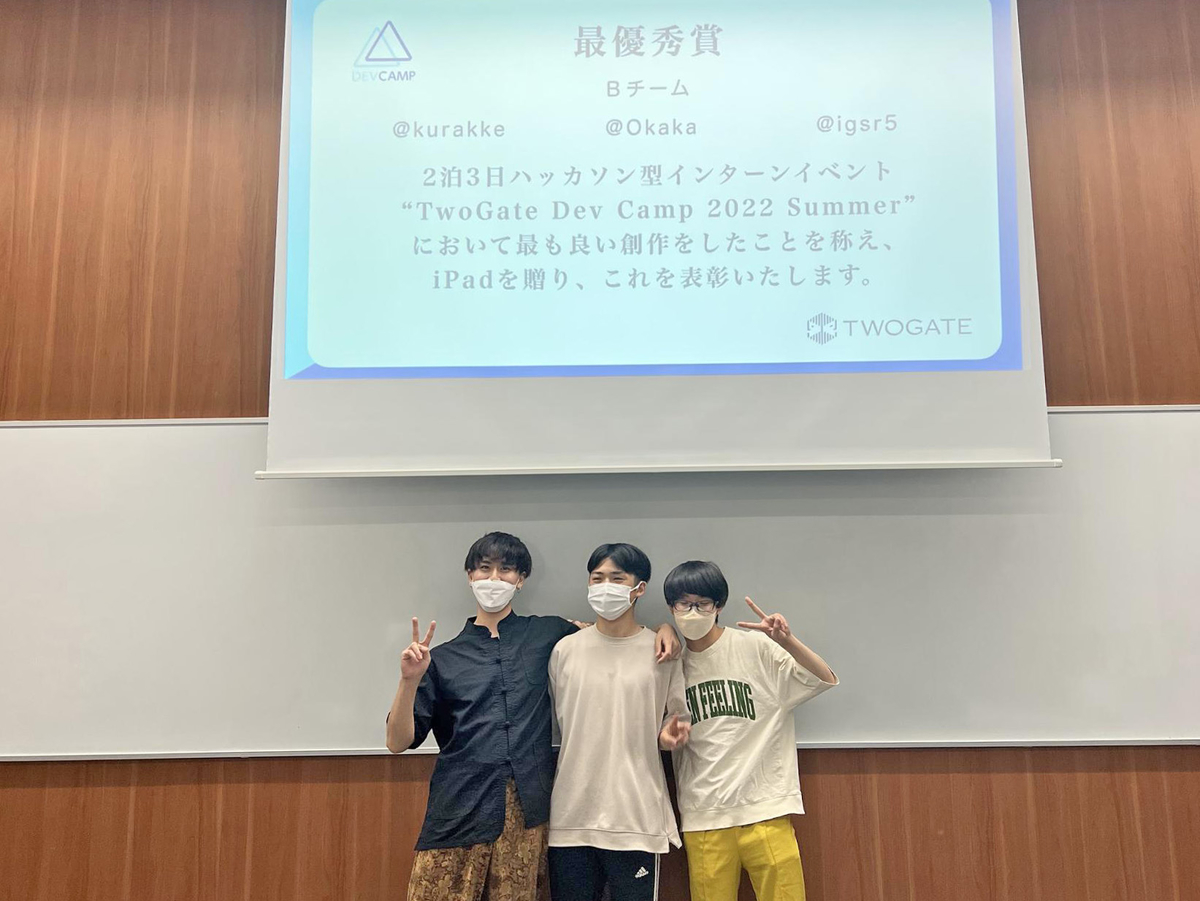

最優秀賞

参加者の相互投票で決定します。 受賞者には人気キーボードの最新機種、「HHKB Studio」を1人1台ずつプレゼント!

TwoGate賞

TwoGate社員の評価によって決定します。 特典はAWS費用1年間サポートと社員による定期的なメンタリングです!

顧問賞

事前告知をせず、結果発表の最中にサプライズで発表した賞です!

元Preferred Networks CTOで現在TwoGateで顧問を務める奥田遼介をプレゼンターとして授与されます。

賞品として、開発に役立つガジェットを贈呈しました。

【奥田遼介プロフィール】

一関高専出身。高専在学中は高専プログラミングコンテスト競技部門に毎年参加し、卒業後も運営側として関わる。また、2023年までPreferred NetworksでCTOを務めたのち、2024年からは技術顧問としてTwoGateに参画。

参加賞

DevCampで受けた刺激をきっかけにより成長し、来年また参加してほしい!という思いを込め、参加した全員に5000円分の技術書をプレゼントしました。

いよいよ授賞式…

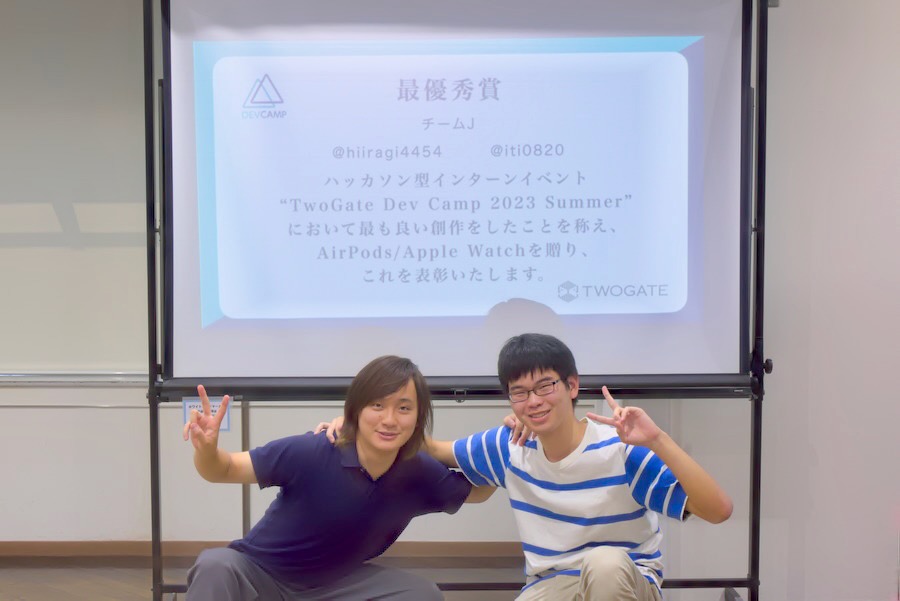

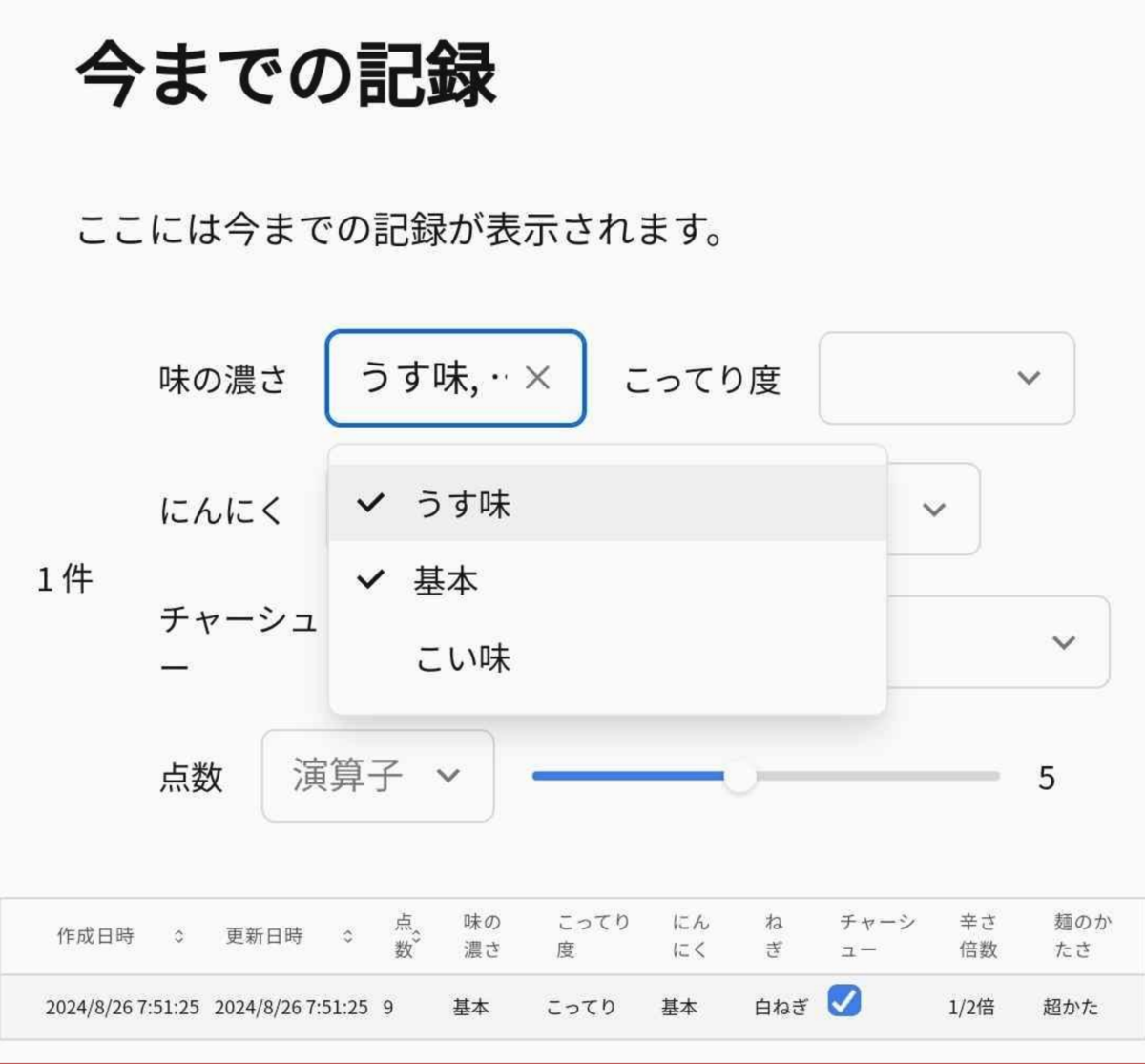

最優秀賞

全12チームの中から最優秀賞に選ばれたのは、チーム自戒の楓(神戸市立高専)の「一録(Ichilog)」でした! おめでとうございます!

一録は、各種機能が丁寧に作り込まれており、某ラーメン店への愛を非常に感じられました。

例えば、記録機能ではリッチメニューや対話型UIをうまく活用し、チャットUI上で不便なく登録できるようになっていました。

また、作った記録は、LIFF(LINEプラットフォームで動作するウェブアプリ)で提供されています。 様々なフィルターやソートなどを備え、実プロダクトレベルのクオリティでした。

GraphQLやRemix、Spring Bootなどを駆使し高い技術力を発揮したこのチームは、高専2年生の個人チームだというから驚きです!

プレゼンも非常にユーモアに富んでおり、参加者を何度も爆笑の渦に巻き込んでいました。

学生のコメント

【神戸高専2年生 明幸音さん】

今回、<某ラーメン店>で戦うという斬新なやり方でやっていきましたが、まさか最優秀賞を取れるとは思っていませんでした。

とりあえず、<某ラーメン店>行ってみてください!

超カタの替え玉やってみてください。格別です!

実は、22年度に優勝し23年度惜しくも優勝を逃した方に、無念を晴らしてくれと託されここに来ました。

(その無念を)晴らせてよかったです!

TwoGate賞

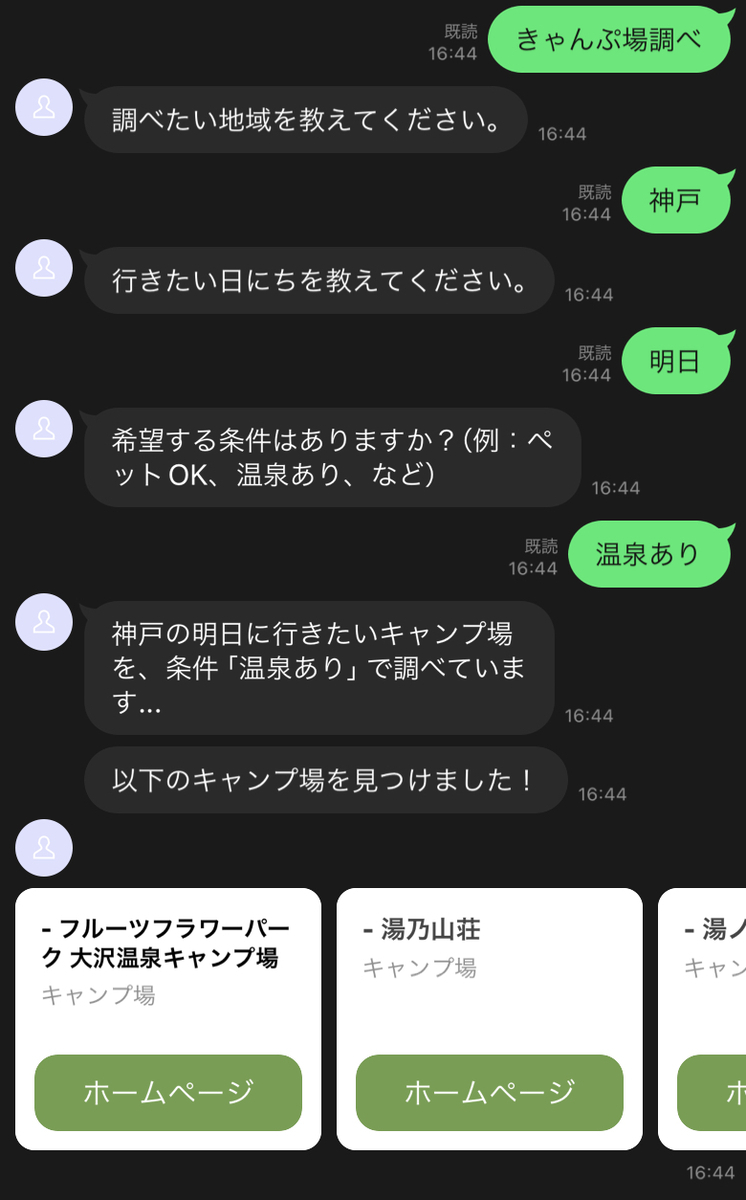

続いてTwoGate賞を受賞したのは…チームそらまめ(神山まるごと高専)の「まるキャン」でした! おめでとうございます!

キャンプはどこでできるのか、何が必要なのかなど、様々なことを調べる必要があり、キャンプ初心者にはハードルが高く感じてしまうことでしょう。

まるキャンは、生成AIを活用することで、これらの課題を解消するプロダクトです。

キャンプ場の検索機能や、行く場所・滞在期間などを考慮した持ち物提案機能など、キャンプ初心者を助けてくれる機能が盛りだくさんです。

生成AIの使い方など改善点はありましたが、チャレンジ精神や伸び代を高く評価し、TwoGateが最も応援したいチームとしてTwoGate賞を授与しました。

学生のコメント

【神山まるごと高専2年 相木絆煌さん】

(TwoGate賞を)取れてめちゃくちゃ嬉しいです。

自分の趣味であるキャンプで(アプリを)出しましたが、実際自分もこのアプリを使ってみたくなりました。

よりLINE Bot(の知見)を深めていいサービスにしてみたいと思ったので、もし公開したらキャンプを始めるときに使ってみてください!

【神山まるごと高専2年 薦田葵さん】

僕もまさか取れると思ってなかったので(コメントを)何も考えられてないのですが、とても嬉しいです! 今回開発を結構絆煌に任せてしまったので、自分も今後もっと開発ができるようにたくさん勉強したいと思います。 ありがとうございました!

顧問賞

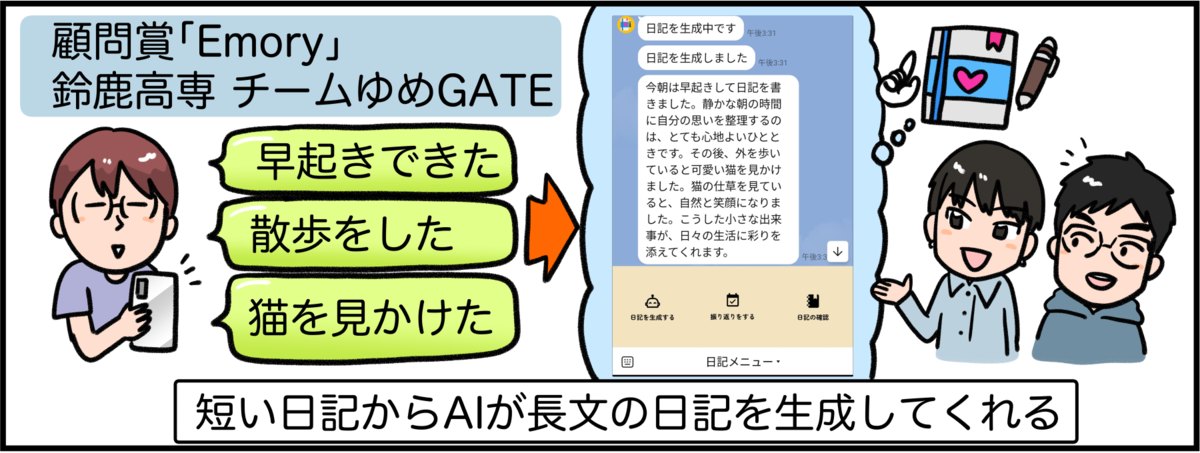

さて、サプライズで発表した顧問賞を受賞したのは…チームゆめGATE(鈴鹿高専)の「Emory」でした!

おめでとうございます!

Emoryは、LINEプラットフォームを使う意味に最も向き合ったプロダクトでした。

LINEの簡便さを活用することで日記を書くハードルを下げ、生成AIを使ったまとめや振り返りを通じて継続を促します。

振り返り機能はLIFF(LINEプラットフォームで動作するウェブアプリ)を利用しており、ポップで見やすいデザインになっています。

また、生成AIが日記を生成する過程におけるハルシネーション(生成AIの出力に含まれる最もらしい嘘)が、「理想の自分に気づくきっかけ」「今日の別の可能性」のように振る舞う様子が見られました。

この振る舞いがこれまでの日記アプリにはない非常に面白いスパイスとなっていたことや高い技術力・安定したクオリティを高く評価し、顧問賞の授与に至りました。

学生のコメント

【鈴鹿高専5年生 小林恵都さん】

(賞をもらえず)不完全燃焼だったので、(サプライズの賞をもらえて)嬉しいです。

正直、インサイダーっぽくなるので、賞を取ることはないと思っていた(※)のですが、顧問賞という激アツな賞を頂き胸が昂っています。

来年TwoGate社員になるということで、もしかしたらメンター側で来るかもしれません。

その時は顧問賞を取ったということで肩身を広くして来るかもしれないですが、受け入れてもらえると嬉しいです!

※小林さんはTwoGateで長期インターンをしており、来年入社予定。

【鈴鹿高専5年生 田中英聖さん】

自分も結構ハッカソンに出ているんですけど、あまり賞を取れなくて不完全燃焼だったことが多いので、この顧問賞を取れて嬉しいです。

ここからさらに色々開発していきたいなと思います。

今後も頑張っていこうと思うので、また何かしらハッカソンで会うかもしれません。

その時は、よろしくお願いします。

交流会

全てのプログラムを終えた後は、お楽しみの交流会です!

会場は和やかな雰囲気に包まれ、参加者同士の距離も一層縮まった様子でした。

地元の話題で盛り上がる人、今回のハッカソンの反省点を真剣に話し合う人、技術についての意見交換を熱心に交わす人など、自由に交流を楽しんでいました。

詳細な交流の様子は、フォトギャラリーをご覧ください!

株式会社TwoGateには高専出身のエンジニアが勢揃い

現役高専生・高専卒学生限定ハッカソン「TwoGate Dev Camp 2024 Summer」を開催した株式会社TwoGateは、社員の大多数が高専出身者で構成されるWebアプリ開発企業です。

ノーコード・ローコードプラットフォームによる高品質・低コスト・短期間でアプリを提供できる高い技術力と、柔軟な発想力に自信を持っております。

ミッションとして掲げる「心地よいデジタル体験の創出と普及」を達成すべく、「つくる力」で勝負し続けるチーム作りを実践中です。

また、Shopifyを利用したECサイト構築支援サービスを始め、物販事前予約機能やガチャ機能などを搭載したイベント会場用カスタマイズアプリ、100社以上の導入実績がある公式アプリ構築サービスなど様々な領域において実績があります。

特にShopifyの構築支援サービスにおいては、Shopify Plusの開発に注力し、実績を重ねてきた点を評価いただき、Shopify Partner of the Year 2022 - Best Agency of the Year を受賞しました。

最後に

台風の影響でスケジュールの変更もありましたが、皆さんのご協力もあり無事に終了することができました。ありがとうございます! 今年のハッカソンには、学校や学年を問わず幅広い参加者が集まってくれました。

来年もさらに楽しさと魅力あふれるハッカソンを企画していく予定ですので、皆さん是非ご参加ください!

フォトギャラリー